10 月 14 日,美国纽约东区联邦地区法院公布的文件显示,美国司法部 (DOJ)对柬埔寨太子集团 (Prince Holding Group)创始人兼董事长陈志提起刑事指控,同时提起民事没收诉讼,要求没收与该集团相关的约 127271 枚比特币,总价值高达 150 亿美元。

这起案件引发外界的广泛关注,原因在于这批巨额比特币并非存储在受监管的中心化交易所,而是分散在陈志个人持有私钥的 25 个非托管钱包中。美国政府不仅成功锁定了链上资产,更实现了对私钥的实际接管和资产转移。

从理论上来讲,比特币持有者手中的私钥就是一切。没有私钥,谁也动不了钱包中的比特币。那么,美国执法部门是如何攻破被普遍视为 「安全堡垒」 的非托管钱包的呢?

对此,多位专家在接受 《每日经济新闻》 记者 (以下简称 「每经记者」)采访时给出了几种推测。

复旦大学国际金融学院教授、复旦大学中国反洗钱研究中心执行主任严立新表示,一种常见的方式是污点证人的配合,集团内部的技术负责人在司法压力下,提供了钱包的助记词等。新加坡数字资产服务商 Safeheron 首席科学家 Max He 分析了技术漏洞的可能性,表示技术上已经证明可以通过 「暴力搜索」,恢复钱包私钥。法学博士、北京大成律师事务所高级合伙人肖飒则补充了 「内应」的可能性。

规模空前:价值 150 亿美元的比特币被托管

美国司法部指出,陈志名下的 127271 枚比特币被确认是源自电信欺诈和洗钱活动的非法所得或犯罪工具。该机构已提交民事没收诉状,明确要求将这笔目前由美国政府保管的比特币正式收归国有。

这是美国史上规模最大的金融打击行动之一,也是有史以来查获比特币数量最多的一次。

文件显示,自 2015 年起,陈志利用太子集团遍布 30 多个国家/地区的庞大商业网络作为掩护,在柬埔寨秘密建造并运营了至少十个强制劳动诈骗园区。许多来自世界各地的工人被诱骗至此,遭到囚禁、酷刑,并被迫从事大规模的加密货币投资诈骗活动 (俗称 「杀猪盘」),骗取了数十亿美元。为了将诈骗效率最大化,园区内还设有专业的 「手机农场」,其中两个设施就拥有 1250 部手机,控制着约 76000 个社交媒体账户。

美国财政部称,过去几年,美国因网络投资诈骗造成的损失稳步上升,总额超过 166 亿美元。美国政府的一项估计显示,2024 年,美国人因东南亚诈骗活动损失了至少 100 亿美元,比上一年增长 66%。

「洗钱房」+挖矿:太子集团的复杂洗钱体系

为了洗白非法所得,陈志建立了一套极其复杂的洗钱体系。

法院文件显示,太子集团使用了专业 「洗钱房」(又称 「水房」)来处理赃款。洗钱机构收集到受害者的资金后 (通常是比特币或 USDT 等稳定币),会通过复杂的 「喷洒」(spraying)和 「漏斗」(funneling)技术进行清洗。

曾代理广东省首个比特币诈骗案件的肖飒律师对每经记者解释称,「水房」 具备分散化、多层交易结构,可将资金分散转移,混淆资金流向。

所谓 「喷洒」 技术,是指将大笔赃款迅速拆分成无数小额,像洒水一样分散到成百上千个新的比特币地址中。这一过程旨在混淆视听,让一笔大额赃款在链上消失,降低单笔金额关注度。

「漏斗」 技术则指的是将分散后的、在看似不相关的节点上的资金再次汇集到少数几个核心的资金池地址中。

这一拆一合,切断了资金的原始链条,让区块链追踪变得异常困难。

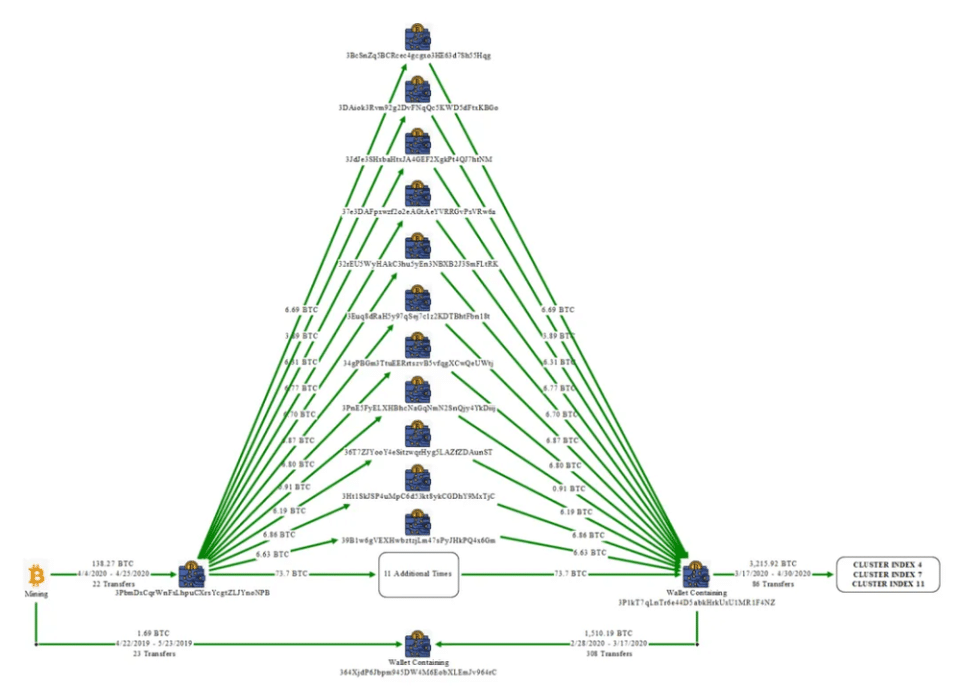

FBI 绘制的图表显示,来自比特币矿池的资金被分散到 22 个独立地址,然后重新组合成一个地址,并转移到陈志的部分钱包地址。图片来源:民事没收起诉书

同时,利用加密货币挖矿业务也是该集团 「洗白」 非法所得的一大渠道。陈志曾向他人吹嘘,其挖矿业务的 「利润相当可观,没有成本」,因为所有用于购买矿机、支付电费的运营资本,都直接来自诈骗受害者。

肖飒解释说,挖矿业务提供了 「合法收入」 外壳,太子集团将诈骗所得投入比特币矿场,用挖矿来掩盖资金来源,再用新产出的比特币替代脏币,从而绕过监管。

严立新进一步解释道,太子集团本质上采用的是 「双规协同」 的洗钱架构,从追踪上来说存在两大难点。首先,由于区块链的 「交易不可撤销性」,资金一旦拆分,传统冻结手段就失效了;其次,零知识证明(ZKP)技术的应用,使混币器能实现 「交易记录与身份信息的完全剥离」,链上分析工具难以建立地址间的关联关系。

不过,他强调,其团队研究发现,即使是匿名性较强的 Wasabi 混币器,其交易的 「时间戳聚类」 和 「手续费特征」 仍存在可识别的规律。

据美国财政部披露,仅通过汇旺集团 (Huione,太子集团洗钱活动的核心链条之一),至少约有 40 亿美元的不法资金在 2021 年至 2025 年期间被清洗。

此外,在线赌博业务也是 「洗白」 赃款的关键一环。即便在柬埔寨于 2020 年左右禁止在线赌博后,太子集团依然通过 「镜像网站」 等技术手段,在多个国家或地区继续运营其赌博平台,将诈骗所得的加密货币通过这些平台进行清洗。

精准锁定之谜:「内鬼泄密」 还是 「暴力搜索」?

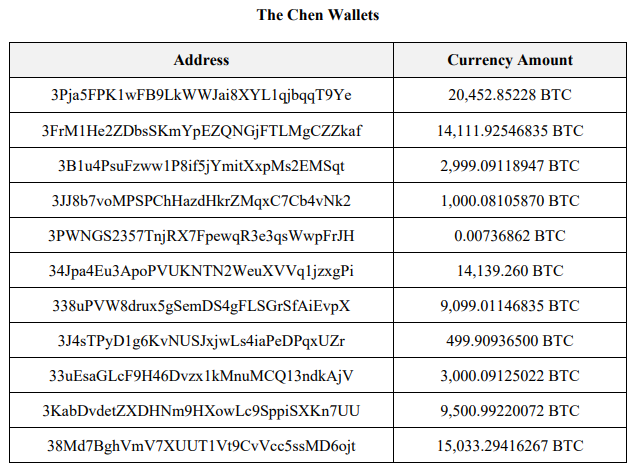

起诉书指出,大约到 2020 年,陈志已经积累了大量由诈骗收益转成的加密货币,存储在 25 个加密货币地址中。起诉书也具体列出了这 25 个钱包地址及其对应的比特币数量。现在,这些加密货币都存储在由美国政府控制的地址上。

陈志的部分非托管钱包图片来源:民事没收诉讼书

美国执法机构是如何精准锁定到这些地址的?

严立新称,美国联邦调查局 (FBI)此次行动的技术突破集中体现为 「链上分析的智能化升级」,具体包括:

基于图神经网络 (GNN)构建交易图谱,借助算法自动识别 「多地址聚类、高频小额转账」 等异常交易模式,相比传统规则引擎,将识别效率提高了 300%;

针对 Tornado Cash 等混币工具的智能合约逻辑,通过分析 「存款-取款」 的 UTXO(未花费交易输出)关联,实现混币器漏洞的逆向利用,成功追溯至资金的原始注入点;

同时开展跨数据源的关联分析,将区块链交易数据与暗网聊天记录、交易所 IP 日志深度融合,最终锁定钱包使用者的物理位置。

他对每经记者详细介绍了侦查中可能用到的三类关键技术手段:

第一类是专业区块链分析平台,如 FBI 采用的 Chainalysis Reactor,其核心算法能通过交易签名的共性特征,将同一私钥控制的多个地址关联成 「资金簇」,此次就是通过识别重复出现的找零地址,锁定了陈志集团的核心钱包;

第二类是混币器溯源技术,基于资金污染理论,将混币池中的资产视为一个整体,通过分析输出资金的时间序列相关性和金额分布特征,成功从 Sinbad 混币器中追回 7000 余枚比特币;

第三类是多模态数据融合分析,整合了暗网情报、交易所 KYC(了解你的客户)数据、跨境资金流动记录,构建了从受害者到犯罪集团的完整证据链。

他表示,这些技术并非孤立使用,而是依托 「公私合作」 机制发挥效能。FBI 在 2023 年向全球虚拟资产服务商发出 1742 份合规传票,通过埃格蒙特集团 (注:世界上最大规模的国际洗钱防制组织)与 30 余个国家/地区的金融情报机构实现数据共享,2024 年一季度就完成了 473 次跨境协查。

肖飒补充道,FBI 可能还结合了其他技术手段,例如实名电话号码、IP 定位、生物识别等技术,成功确定资金归集账户的实际持有人。

但仅仅锁定链上地址并不意味着控制了相关资产,因为这批比特币存储在非托管钱包 (Unhosted Wallets)中,即由个人而非交易所控制。要想真正实现控制或转移资产,核心在于掌握私钥。

对此,新加坡数字资产自托管技术服务商 Safeheron 综合安全报告、历史相关安全事件报道等,结合自身在密码学与自托管钱包安全方面的经验,对此次事件的技术脉络进行了还原。

Safeheron 的首席科学家 Max He 对每经记者分析了多种可能性:一种可能是通过控制相关责任人或获取其凭证直接提取私钥并完成转账;另一种可能是通过暴力破解 「弱随机数钱包」 方式,直接恢复出钱包私钥,进而可以直接转移钱包资产。这在技术上已经被证明是完全可以实现的。

据其介绍,2024 年,由一群安全研究员发起的名为 「MilkSad」 的白帽行动 (White Hack Project)就系统性地梳理了这些 「弱随机数钱包」 的生成机制、钱包类型及伪随机数生成器 (PRNG)的配置方式,并发现这些看似分散的钱包其实在生成方式上有共同的 「指纹」——也就是同一类伪随机数发生器 (PRNG)留下的规律。(注:白帽项目指行业中以合法、正向、安全为目的,利用黑客技术来测试系统漏洞、防止攻击、提升安全性的项目。)

谈及具体攻破原理,Safeheron 表示:「想象一下,这些存储着约 12 万枚比特币的钱包是一个装着钱的保险箱,要打开它,唯一需要的就是一把私钥。正常情况下,这些比特币私钥采用密码学安全随机数生成器 (CSPRNG)来生成,有 2^256 种组合 (2 的 256 次方),这是一个天文数字,所以能够保证密码是随机、不可能被试出来。然而,这些钱包并不是使用 『真正随机』 的方法来生成钥匙的,而是用了伪随机数生成器(PRNG)。另外一个关键缺陷是种子仅设置为 32 bit 整数,使得私钥空间的大小量级只有 2^32,也叫弱随机数钱包。这些钱包钥匙虽然看起来很长,但其实可猜的范围远远小于正常情况,因此可以被通过大量尝试 (『暴力搜索』)把钥匙找出来,从而打开保险箱把钱取走。」

严立新则从技术与法律实践的双重维度,推测出美国政府获取私钥的三种可能路径:

一是污点证人的配合,这是跨国犯罪案件中最常见的方式——犯罪集团内部的技术负责人在司法压力下,提供了钱包的助记词或私钥备份,毕竟,堡垒往往是从内部攻破的;

二是软件漏洞的利用,通过钓鱼攻击获取用户的钱包客户端数据,或利用 Electrum 等轻钱包的历史安全漏洞,实现私钥的远程提取;

三是法律层面的证据链推定,美国法院在 2023 年的 United States v.Harmon 案中确立了控制推定原则——只要证明被告对存储私钥的设备具有排他性控制权,即可认定其为资产所有人,进而通过司法强制力要求其配合解锁。

肖飒还提到了另外两种可能:一是 FBI 在犯罪集团里有靠谱的内应,成功取得了私钥;二是美国跟英国、柬埔寨等国家火速进行执法合作,一口气抄了主要犯罪嫌疑人好几个家,把私钥备份从某些硬件设备上搜出来了。

比特币 「安全神话」 破灭:非托管≠法外之地

「Not your keys,not your coins」(不是你的私钥,就不是你的币)一直被视为加密货币的核心理念之一。理论上,只要用户妥善保管好自己的私钥,任何第三方 (包括政府)都无法冻结或夺走其资产。

严立新对每经记者强调,这次非托管钱包的成功没收证明,即使是去中心化存储的加密资产,通过 「链上追踪+链下取证」 的组合手段,仍可实现有效追缴,打破了 「非托管钱包=法外之地」 的认知误区或错觉。

Max He 解释称,过去人们往往把 「非托管」 与 「安全」 划上等号,认为只要私钥不在第三方手中,就万无一失。但事实证明,安全的前提并非 「是否托管」。「从根本上说,加密资产的安全依赖于整个密码学实现链条的严谨性。只要其中一个环节薄弱——例如随机数不够随机、密钥存储或使用存在瑕疵、代码未经过充分审计——攻击者就可能找到突破口,改变资产的最终归属。」

不过,肖飒认为,此次案件存在一定的特殊性。近年来,执法机关对于非托管钱包/冷钱包在技术上也有一定的突破,但还没有到可以 「任意取得加密资产」 的程度。

如何构建反虚拟货币洗钱体系?

陈志的案件标志着全球反洗钱工作已进入 「技术驱动型反洗钱」 的阶段。

严立新对每经记者指出,监管的核心不再是 「堵」,而是建立一套从立法、技术到协作三位一体的 「全链条监管体系」。

他认为,监管可以从四个维度发力:

一是法规框架的补位,将 NFT、DeFi 等新兴业态纳入 《反洗钱法》 监管范畴,明确虚拟资产服务商 (VASP)的客户尽职调查 (CDD)、交易记录保存等义务,参考 FinCEN(美国财政部下属的金融犯罪执法网络机构)的规定,对 3000 美元以上的交易实施强化身份核验;

二是技术监管的赋能,研发自主可控的链上分析工具,建立虚拟资产交易异常监测模型,利用 AI 算法自动识别 「高频转账、跨链洗钱」 等风险行为,实现从 「事后处置」 向 「事前预警」 的转变;

三是国际协作的深化,针对犯罪资金集中的区域开展联合执法行动,同时积极对接 FATF(反洗钱金融行动特别工作组)的 「互评估标准」;

四是行业自律的强化,推动 VASP(虚拟资产服务提供商)建立 「基于风险」 的内控机制,借鉴 Tether 与执法部门的实时冻结协议,建立虚拟资产 「黑名单共享平台」,实现涉险资金的跨机构快速阻断。

严立新强调,监管的真谛不是限制发展,而是为创新划定安全边界,只有规则清晰,虚拟资产才能真正服务于实体经济。